Người dùng plugin Advanced Custom Fields cho WordPress đang được khuyến khích cập nhật phiên bản 6.1.6 sau khi phát hiện ra lỗ hổng bảo mật.

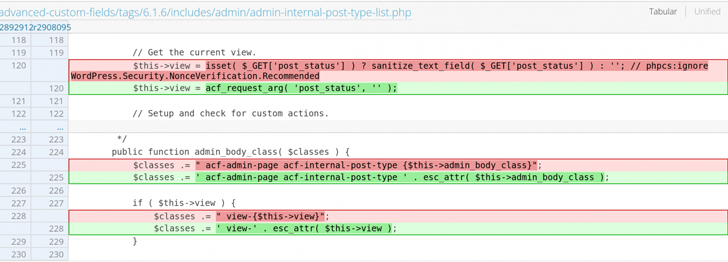

Vấn đề, được gán mã định danh CVE-2023-30777, liên quan đến một trường hợp tập lệnh chéo trang web được phản ánh (XSS) có thể bị lạm dụng để đưa các tập lệnh thực thi tùy ý vào các trang web lành tính khác.

Plugin, có sẵn cả dưới dạng phiên bản miễn phí và chuyên nghiệp, có hơn hai triệu lượt cài đặt đang hoạt động. Sự cố đã được phát hiện và báo cáo cho các đơn vị bảo trì vào ngày 2/2023.

“Lỗ hổng này cho phép bất kỳ người dùng chưa được xác thực nào đánh cắp thông tin nhạy cảm, trong trường hợp này, leo thang đặc quyền trên trang web WordPress bằng cách lừa người dùng đặc quyền truy cập đường dẫn URL được tạo ra”, nhà nghiên cứu Rafie Muhammad của Patchstack cho biết.

Các cuộc tấn công XSS phản ánh thường xảy ra khi nạn nhân bị lừa nhấp vào liên kết không có thật được gửi qua email hoặc tuyến đường khác, khiến mã độc được gửi đến trang web dễ bị tấn công, phản ánh cuộc tấn công trở lại trình duyệt của người dùng.

Yếu tố này của tấn công phi kỹ thuật có nghĩa là XSS được phản ánh không có cùng phạm vi và quy mô như các cuộc tấn công XSS được lưu trữ, khiến các tác nhân đe dọa phân phối liên kết độc hại đến càng nhiều nạn nhân càng tốt.

“[Một cuộc tấn công XSS phản ánh] thường là kết quả của các yêu cầu đến không được vệ sinh đầy đủ, cho phép thao túng các chức năng của ứng dụng web và kích hoạt các tập lệnh độc hại”, Imperva lưu ý.

Cần lưu ý rằng CVE-2023-30777 có thể được kích hoạt trên cài đặt hoặc cấu hình mặc định của Trường tùy chỉnh nâng cao, mặc dù chỉ có thể làm như vậy từ người dùng đã đăng nhập có quyền truy cập vào plugin.

Sự phát triển này diễn ra khi Craft CMS vá hai lỗ hổng XSS có mức độ nghiêm trọng trung bình (CVE-2023-30177 và CVE-2023-31144) có thể bị tác nhân đe dọa khai thác để phục vụ tải trọng độc hại.

Nó cũng theo sau việc tiết lộ một lỗ hổng XSS khác trong sản phẩm cPanel (CVE-2023-29489, điểm CVSS: 6.1) có thể bị khai thác mà không cần bất kỳ xác thực nào để chạy JavaScript tùy ý.

“Kẻ tấn công không chỉ có thể tấn công các cổng quản lý của cPanel mà còn cả các ứng dụng đang chạy trên cổng 80 và 443”, Shubham Shah của Assetnote cho biết thêm, thêm rằng nó có thể cho phép kẻ thù chiếm quyền điều khiển phiên cPanel của người dùng hợp lệ.

“Một khi hành động thay mặt cho người dùng cPanel được xác thực, việc tải lên một web shell và thực thi lệnh thường là chuyện nhỏ.”